Denial of Service (DoS) e Distributed Denial of Service (DDoS). In questo articolo di Giorgio Perego vediamo in cosa consistono queste due tipologie di attacco, quali sono le differenze e come è possibile difendersi.

Nell'articolo

Attacco Denial of Service definizione

Nel campo della sicurezza informatica il DoS (Denial of Service) indica un malfunzionamento dovuto ad un attacco informatico in cui si fanno esaurire deliberatamente le risorse di un sistema informatico.

Attacco Distributed Denial of Service (DDoS)

Il fenomeno è in continua crescita. Non sono solo i ransomware ad essere utilizzati dai cyber criminali a scopo estorsivo, ma anche il classico attacco DDoS (Distributed Denial of Service) è sfruttato da questi criminali.

Gli attacchi Distributed Denial of Service sono ormai utilizzati per “spremere” le aziende e stanno raggiungendo dimensioni davvero preoccupanti.

Differenza tra attacchi DoS e DDoS

Nell’ambito del networking (reti), un attacco DoS punta a rendere irraggiungibile un sito o un server saturandone la banda di comunicazione, l’attacco DDoS non è altro che un attacco Dos all’ennesima potenza.

Come avviene un attacco DDoS?

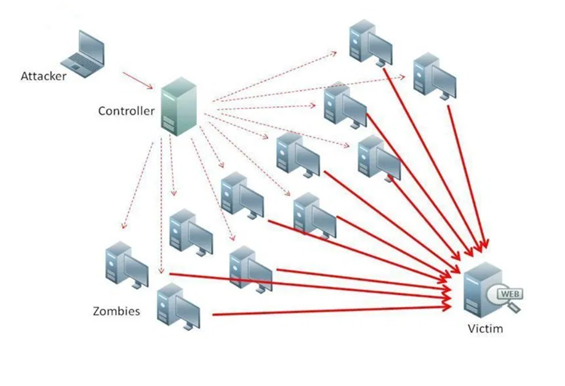

In questa immagine possiamo vedere graficamente come avviene un attacco DDoS.

Invece di colpire un solo portale web o un piccolo server, questa tipologia di attacco punta a rendere irraggiungibile e inutilizzabile interi data center.

In questo modo il malintenzionato sfrutta diverse fonti e impiega un quantitativo di risorse superiore rispetto ad un normale attacco DoS.

Quali sono e conseguenze di un attacco DDoS

La vittima nel giro di pochissimi secondi è neutralizzata causando danni (a volte anche a livello hardware e software) che persistono nel tempo.

La vittima o le vittime colpite potrebbero rimanere down (ovvero non funzionanti) per diversi giorni, dipende dalla prontezza con cui si risponde all’offensiva.

Come viene attivato un attacco DDoS

Per poter sferrare un pesante attacco DDoS, il malintenzionato ha a disposizione una fitta rete di dispositivi infetti da malware e trojan horse (software dannoso), controllati a distanza.

Gli attacchi più potenti possono essere eseguiti da una combinazione di 15.000 bot che sfruttano tecniche di amplificazione DNS e UDP flood.

L’attacco può durare anche appena un minuto, la sua intensità però rende l’idea delle potenzialità che le botnet IoT hanno ancora attualmente in questo ambito.

Come si genera un attacco DDos?

Per poter sferrare un pesante attacco DDoS, il cyber criminali ha a disposizione una fitta rete di dispositivi infetti damalware e trojan horse controllati a distanza.

Si tratta delle botnet (rete di bot), una sotto porzione di nodi di internet equipaggiata da device compromessi utilizzati per gli scopi più disparati, inclusi gli attacchi DDoS.

I dispositivi coinvolti nell’attacco

In passato questi dispositivi si chiamavano zombie. Oggi i dispositivi che possono entrare a far parte delle botnet sono molti di più.

Non si tratta più solo di computer desktop, laptop. Oggi troviamo smartphone, tablet, telecamere IP di scurezza, router, stampanti direte, smart TV e addirittura termostati intelligenti.

Questo, pur sembrando già molto grave, non è ancoralo scenario peggiore.

Potenzialmente ogni dispositivo collegato alla rete, se violato, potrebbe entrare far parte di una botnet. Pensiamo agli elettrodomestici smart, le automobili e i vari sensori intelligenti sparsi agli angoli delle strade.

L’Internet of Things (chiamato l’internet delle cose), infatti potrebbe rappresentare la più grande minaccia informatica del nostro tempo.

Tipologie di attacchi DDoS

Le tipologie di attacchi DDoS possoo essere ragruppate in quattro macro-categorie:

Attacchi alla connessione TCP

Attacchi volumetrici

Attacchi di frammentazione

Attacchi applicativi

Come possiamo difenderci da attacchi DDos?

Come abbiamo potuto vedere, gli attacchi DDoS sono rivolti nella maggior parte dei casi a fornitori di servizi web. I singoli utenti (nel caso di attacco a un servizio web di cui usufruiscono), possono diventare solo delle vittime. La loro unica speranza è che gli esperti di sicurezza informatica gestiscano la difesa il prima possibile limitando il disservizio.

Le aziende posso difendersi aumentando la parte relativa alla sicurezza dei propri sistemi e del proprio network, rivolgendosi a professionisti del mestiere e utilizzando apparati creati appositamente per intercettare e gestire questi tipi di attacchi.

Consulta anche altri canali

Il canale youtube Byte Yok

Aggiornati con i corsi di formazione dell’Istituto INFORMA

Consulta i volumi di EPC Editore

Sono IT Manager di un gruppo italiano leader nella compravendita di preziosi presente in Italia e in Europa con oltre 350 punti vendita diretti e affiliati.

Sono una persona a cui piace mettersi in gioco e penso che non si finisce mai di imparare, adoro la tecnologia e tutta la parte sulla sicurezza informatica.

Mi diverto trovare vulnerabilità per poi scrivere articoli e dare delle soluzioni.